امروزه یکی از مهم ترین دغدغه های کاربران دنیای مجازی حفاظت از اطلاعات و ارتباطات خصوصیست. چرا که سرقت اطلاعات و درز کردن اطلاعات شخصی به یکی از بزرگترین بزهکاریها و جرایم دنیای مجازی بدل گشته که حیطه فعالیت جدیدی را برای هکرها یا سارقان اینترنتی فراهم ساخته تا از ضعف امنیت سیستمها و ارتبطات اینترنتی برای رسیدن به مقاصد شوم خود سو استفاده کنند. علاوه بر این تعرض به حریم شخصی و دسترسی به پیامهای خصوصی و ارتباطات افراد نیز برای مقاصد مختلف به اولویت برخی گروهها و حامیان آنها افزوده شده است.

شاید تصور شود که مقوله امنیت و حفاظت از داده ها تنها مربوط به مشاغل ،سیستمهای اداری و بانکی و مدارک و اسناد شخصیست، حال آنکه امروزه دیگر تمام کاربرها حتی گیمرها و گرافیست ها هم ناخواسته باید موارد ایمنی را در سیستمهای خود رعایت کنند چرا که عدم توجه به این موارد و آلوده شدن سیستم به انواع بد افزارها و ویروس های مخرب می تواند در روند عادی کارکرد سیستم اختلال ایجاد کرده و علاوه بر

ایجاد مشکلات عجیب و کندی سیستم احتمال از بین رفتن داده ها و اطلاعات سیستمی و کارهای ارزشمند پردازش شده را نیز افزایش دهد.

در این مقاله سعی می کنیم ابتدا تعاریف مختصری از رمزنگاری و انواع آن، ارتباط اینترنتی امن و حفاظت از اطلاعات شخصی و راههای مجهزشدن به آن را بیان کنیم و سپس ابزارها و روش های بهینه سازی و برطرف کردن کمبودهای آن را معرفی کنیم. خواندن این مطلب به تمام گروههای کاربران توصیه می شود.

الگوریتم های رمزنگاری,الگوریتم های رمزنگاری,Rivest, Shamir and Aldeman یا به اختصار RSA یک الگوریتم رمزنگاری نامتقارن با کلید عمومیست که به اسم ابداع کنندگانش نامگذاری شد و به مالکیت شرکت امنیتی RSA درآمد. شیوه کار محاسباتی این الگوریتم بدین ترتیب است که داده های دیجیتال را به توان معینی که با دریافت کننده اطلاعات هماهنگ شده می رساند و به اعداد اول معین دیگری تقسیم می کند و سپس باقیمانده را به دریافت کننده ارسال می کند.

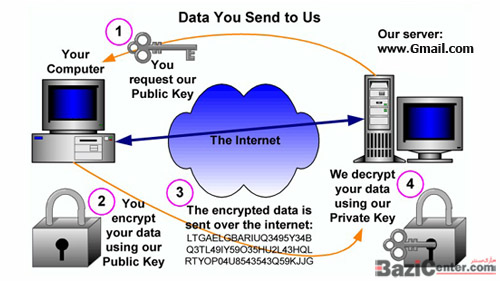

در اینجا سرویس دهنده کلید عمومی خود را به کاربر ارسال می کند و کاربر پس از دریافت کلید از این پس پیام های خود را با کلید عمومی رمزگذاری کرده و ارسال می کند. کلید خصوصی نیز در هر طرف برای رمزگشایی استفاده می شود و بنابراین کلید خصوصی به هیچ وجه روی شبکه منتقل نمی شود و این دو کلید مکمل همدیگر هستند.

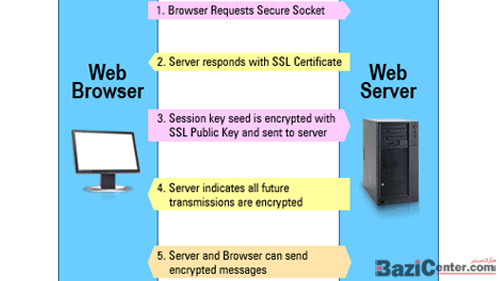

,الگوریتم RSA ,الگوریتم AES ,Advanced Encryption Standard یا به اختصار AES رایح ترین روش رمزنگاری متقارن در دنیاست. (روش متقارن تنها از یک کلید برای رمزگذاری و بازکردن رمز استفاه می کند حال آنکه در روش نامتقارن از دو کلید مکمل مجزا برای اینکار استفاده می شود) این استاندارد با بلاکهای 128 بیتی کار می کند و می تواند شامل 128، 192 یا 256 بیت باشد. مبتکر این الگوریتم Rijnadel بود. مهمترین عامل موفقیت این استاندارد را می توان در بکارگیری آن توسط دولت ایالات متحده در سال 2002 و تایید آن برای حفاظت از اطلاعات طبقه بندی شده نام برد.,ارتباط امن SSL,ارتباط امن SSL,Secure Socket Layer یا SSL یکی از رایج ترین پروتکل ها یا قوانین مدیریت امنیت تبادل پیام ها در اینترنت است که ابتدا توسط شرکت Netscape برای برقراری ارتباط ایمن ابداع شد. SSL در این اواخر با Transport Layer Security یا به اختصار TLS جایگزین شد که در واقع بر اساس SSL است و تفاوتهای زیادی ندارند اما ایرادات نسخه های قبلی SSL برطرف شده و بهبود یافته است.

SSL از کلید عمومی یا Public Key و کلید خصوصی یا Private Key برای رمزنگاری اطلاعات بر پایه سیستم RSA استفاده می کند که شامل استفاده از Digital Certificate یا گواهینامه دیجیتال نیز می شود. هم TLS و هم SSL توسط تمام مرورگرهای مدرن پشتیبانی می شوند. اگر وب سایتی امکان برقراری ارتباط ایمن با این پروتکل ها را داشته باشد ارتباط شما از HTTP به HTTPS تبدیل خواهد شد و پس از آن تایید هویت و تبادل اطلاعات شما با سیستم رمزنگاری تعیین شده انجام خواهد شد که تنها برای شما و سرویس دهنده ی سایت قابل خواندن و مفهوم خواهد بود.

,ملزومات ایجاد یک ارتباط SSL,ابتدا نیاز به یک Digital Certificate یا گواهینامه دیجیتال داریم. سایتی مانند Google که نیاز با تبادل اطلاعات SSL دارد باید درخواست صدور گواهینامه دیجیتال را بهمراه یک کلید عمومی به یکی از صارکننده های گواهینامه های معتبر بدهد تا شرکت صادر کننده مذکور بعد از تایید هویت درخواست کننده، گواهینامه اختصاصی را برای Google صادر کند تا بعد از آن بتواند ارتباطات امن خود را با استفاده از آن گواهینامه که در حقیقیت یک کلید خصوصی یا Private Key می باشد برقرار کند. این کلید از رمز گذاری همان کلید عمومی که در ابتدا توسط Google ارسال شده بدست می آید. در اینجا Google یک کلید اختصاصی برای ایجاد ارتباط SSL با کامپیوترهای دیگر در اختیار دارد.

,شیوه ایجاد ارتباط امن با SSL,فرض کنید که کاربر می خواهد به حساب کاربری یا پست الکترونیکی خود در Gmail دسترسی پیدا کند. برای این کار سیستم کاربر یک کلید منحصر به فرد معتبر در پروتکل SSL را بعنوان کلید عمومی خود تولید کرده و به سرویس دهنده ی Gmail ارسال می کند.

, ,

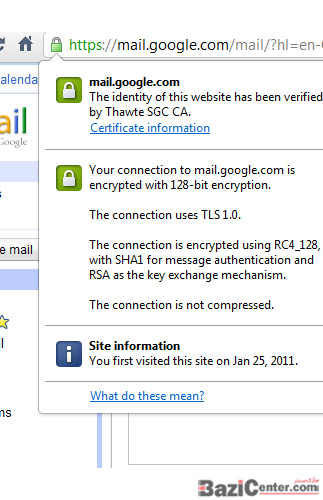

, ,در مرحله بعد سرویس دهنده ی Gmail بعد از دریافت کلید عمومی از کاربر آن را با استفاده از کلید خصوصی خود- که از صادر کننده گواهینامه دیجیتال دریافت کرده بود- دوباره رمزگذاری می کند و به کامپیوتر کاربر اعلام می کند. از این پس تمامی اطلاعات تبادلی بین کاربر و سرویس دهنده ی پست الکترونیکی Gmail با استفاده از این کلید منحصر به فرد که برای دیگران قابل درک نیست مبادله می شوند و اطلاعات رمزگذاری شده با کلید خصوصی در یک طرف، با کلید عمومی ایجاد شده در طرف دیگر قابل رمزگشایی خواهد بود. در اینجاست که شما علامت کوچک قفل را در نوار آدرس مرورگر خود مشاهده خواهید کرد و با کلیک بر روی آن اطلاعاتی از هویت سایت متصل شده و تایید کننده گواهینامه دیجیتال، پروتکل رمزنگاری، طول کلید رمزنگاری و الگوریتم بکار رفته در ایجاد کلید بدست خواهید آورد.,

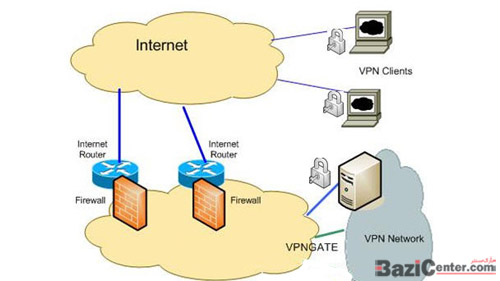

,در مرحله بعد سرویس دهنده ی Gmail بعد از دریافت کلید عمومی از کاربر آن را با استفاده از کلید خصوصی خود- که از صادر کننده گواهینامه دیجیتال دریافت کرده بود- دوباره رمزگذاری می کند و به کامپیوتر کاربر اعلام می کند. از این پس تمامی اطلاعات تبادلی بین کاربر و سرویس دهنده ی پست الکترونیکی Gmail با استفاده از این کلید منحصر به فرد که برای دیگران قابل درک نیست مبادله می شوند و اطلاعات رمزگذاری شده با کلید خصوصی در یک طرف، با کلید عمومی ایجاد شده در طرف دیگر قابل رمزگشایی خواهد بود. در اینجاست که شما علامت کوچک قفل را در نوار آدرس مرورگر خود مشاهده خواهید کرد و با کلیک بر روی آن اطلاعاتی از هویت سایت متصل شده و تایید کننده گواهینامه دیجیتال، پروتکل رمزنگاری، طول کلید رمزنگاری و الگوریتم بکار رفته در ایجاد کلید بدست خواهید آورد., ,VPN,VPN,virtual private network یا شبکه خصوصی مجازی شبکه ای مجازیست که از ساختار شبکه عمومی اینترنت برای فرآهم آوردن دسترسی امن و از راه دور برای کاربران یک اداره یا شرکت یا دسترسی به سیستم شخصی در خانه استفاده می کند و نیاز به داشتن خطوط مخابراتی اختصاصی یا تماس Dial Up قدیمی را برطرف می سازد. از این مدل ارتباطی می توان برای برقراری ارتباط امن با سیستمهای دیگر از طریق اینترنت استفاده کرد.

,VPN,VPN,virtual private network یا شبکه خصوصی مجازی شبکه ای مجازیست که از ساختار شبکه عمومی اینترنت برای فرآهم آوردن دسترسی امن و از راه دور برای کاربران یک اداره یا شرکت یا دسترسی به سیستم شخصی در خانه استفاده می کند و نیاز به داشتن خطوط مخابراتی اختصاصی یا تماس Dial Up قدیمی را برطرف می سازد. از این مدل ارتباطی می توان برای برقراری ارتباط امن با سیستمهای دیگر از طریق اینترنت استفاده کرد.

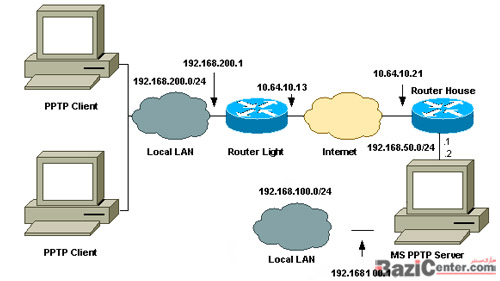

, ,انواع ارتباط VPN,انواع ارتباط VPN,PPTP,Point-to-Point Tunneling Protocol یا به اختصار PPTP یکی از روشهای پیاده سازی VPN می باشد که یک کانال کنترلی را روی TCP بکار می برد و از پروتکل تونل سازی GRE نیز برای کپسوله کردن و محافظت از اطلاعات بکار می گیرد. GRE پروتکلی است که می تواند پروتکلهای لایه های مختلفی از شبکه را کپسوله کرده و از طریق کانالهای مجازی PPP در اینترنت منتقل سازد. پروتکل GRE اولین بار توسط کمپانی Cisco طراحی و توسعه داده شد. تونل PPTP از پورت 1723 روی TCP استفاده می کند.,

,انواع ارتباط VPN,انواع ارتباط VPN,PPTP,Point-to-Point Tunneling Protocol یا به اختصار PPTP یکی از روشهای پیاده سازی VPN می باشد که یک کانال کنترلی را روی TCP بکار می برد و از پروتکل تونل سازی GRE نیز برای کپسوله کردن و محافظت از اطلاعات بکار می گیرد. GRE پروتکلی است که می تواند پروتکلهای لایه های مختلفی از شبکه را کپسوله کرده و از طریق کانالهای مجازی PPP در اینترنت منتقل سازد. پروتکل GRE اولین بار توسط کمپانی Cisco طراحی و توسعه داده شد. تونل PPTP از پورت 1723 روی TCP استفاده می کند., ,مشخصه های PPTP شامل امکانات رمزنگاری یا تایید اعتبار نمی شود و برای قابلیتهای امنیتی تنها به همان تونل سازی بر روی PPP تکیه دارد. البته بیشتر پیاده سازیهای PPTP از جمله آنهایی که در ویندوز شرکت مایکروسافت وجود دارد لایه های متعددی از رمزگذاری و مکانیزم های تایید اعتبار را بصورت پیش فرض در درون خود دارند. از جمله این مکانیزم ها PEAPv0/EAP-MSCHAPv2 و PEAP-TLS می باشد که در ویندوز Vista به بعد پیاده سازی شد.

,مشخصه های PPTP شامل امکانات رمزنگاری یا تایید اعتبار نمی شود و برای قابلیتهای امنیتی تنها به همان تونل سازی بر روی PPP تکیه دارد. البته بیشتر پیاده سازیهای PPTP از جمله آنهایی که در ویندوز شرکت مایکروسافت وجود دارد لایه های متعددی از رمزگذاری و مکانیزم های تایید اعتبار را بصورت پیش فرض در درون خود دارند. از جمله این مکانیزم ها PEAPv0/EAP-MSCHAPv2 و PEAP-TLS می باشد که در ویندوز Vista به بعد پیاده سازی شد.

متاسفانه این پروتکل و شیوه های امنیتی بکار گرفته شده در آن دچار آسیب پذیریهای خطرناکی هستند که به مکانیزمهای بکار گرفته شده برای تایید اعتبار مربوط می شود. برای مثال MSCHAP-v2 در مقابل حملات Challenge and Response آسیب پذیر است و رمز اتصال را آشکار می سازد.

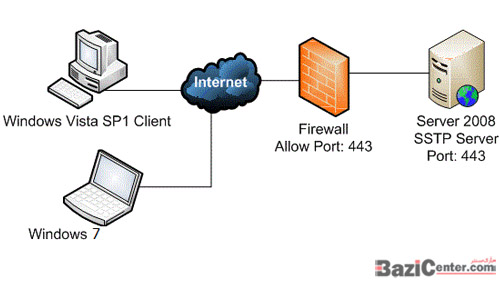

,L2TP,Layer 2 Tunneling Protocol یا به اختصار L2TP از دیگر روشهای برقراری اتصال VPN هست که بجای TCP از UDP برای انتقال بسته های داده ایی استفاده می کند و به مانند PPTP دارای امکان امنیتی و رمزگذاری داخلی نیست اما به پروتکل های امنیتی و حفاظتی که از داخل تونل ارتباطی ایجاد شده عبور می دهد اتکا دارد. اغلب از IPsec برای ایمن سازی این پروتکل استفاده می شود و از ترکیب این دو با نام L2TP/IPsec استفاده می شود. IPsec یا Internet Protocol Security پروتکلی اختصاصی برای ایمن سازی ارتباطات اینترنتیست که می تواند هر بسته ارتباط اینترنتی را تایید اعتبار و رمزگذاری نمایید و از قابلیت استفاده از کلیدهای سیستم رمزنگاری مانند AES در طول زمان ارتباط برخوردار است. این پروتکل برخلاف SSL و TLS که در سطح نرم افزار مدل شبکه کار می کنند در لایه پایینتری از این مدل کار می کند و احتیاج به سازگاری و بهینه سازی نرم افزاری برای کاربرد خود ندارند. این پروتکل از پورت 1701 روی UDP استفاده می کند.,SSTP,سومین و آخرین روش پیاده سازی VPN با نام Secure Socket Tunneling Protocol یا به اختصار SSTP شناخته می شود که قابلیت انتقال پروتکلهای PPP و L2TP را با استفاده از رمزنگاری SSL نسخه 3.0 دارا می باشد بنابراین بالاترین امنیت را در بین روشهای VPN داردو علاوه بر این با استفاده از SSL روی پورت 443 از TCP می تواند تقریبا از هر Pro-xy و فایروالی براحتی عبور کند. این روش محدودیتهایی هم دارد، اتصال مدل SSTP فقط در ویندوز Vista SP1 و ویندوز 7 قابل استفاده است و علاوه بر آن بخاطر بکارگیری SSL سرعت برقراری و تبادل اطلاعات در این شیوه مخصوصا با محدود شدن عرض باند ترافیک کاربر، افت قابل ملاحظه ای پیدا می کند., ,رمزنگاری داده ها بر روی سیستم با برنامه TrueCrypt,رمزنگاری داده ها بر روی سیستم با برنامه TrueCrypt,

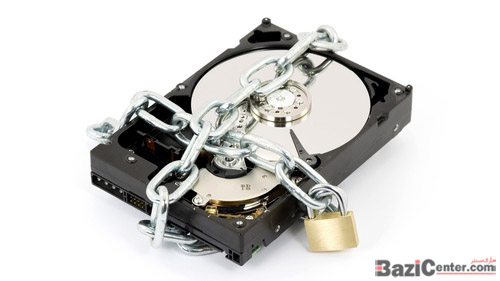

,رمزنگاری داده ها بر روی سیستم با برنامه TrueCrypt,رمزنگاری داده ها بر روی سیستم با برنامه TrueCrypt, ,TrueCrypt یکی از معروفترین نرم افزارهای مختص رمزنگاری و پنهان سازی اطلاعات است. از امکانات این برنامه می توان به موارد زیر اشاره کرد:

,TrueCrypt یکی از معروفترین نرم افزارهای مختص رمزنگاری و پنهان سازی اطلاعات است. از امکانات این برنامه می توان به موارد زیر اشاره کرد:

ساخت یک دیسک رمزگذاری شده مجازی

قابلیت رمز گذاری کل یک پارتیشن یا دیسک فلش

قابلیت رمز گذاری پارتیشن بوت سیستم و ویندوز

رمزگذاری بصورت خودکار، بصورت Real time یا زمان واقع و نامشهود صورت می گیرد

از تکنیک های پردازش موازی برای بهبود سرعت فایلها و درایوهای رمزگذاری شده برای رسیدن به سرعت کار با درایوهای بدون رمزگذاری استفاده می کند، یعنی سرعت کار با درایو رمزگذاری شده نباید در عمل فرقی با درایو معمولی داشته باشد.

از قابلیت پردازنده های مدرن برای شتاب دادن سخت افزاری محاسبات رمزنگاری AES استفاده می کند که سرعتی تا 8 برابر روشهای نرم افزاری را بدست می دهند. در حال حاضر پردازنده های سری Core i5 6XX از این قابلیت پشتیبانی می کند، البته این دستور العملهای سخت افزاری موسوم به AES-NI فقط از الگوریتم AES پشتیبانی می کند و شامل الگوریتمهای دیگر نمی شود.

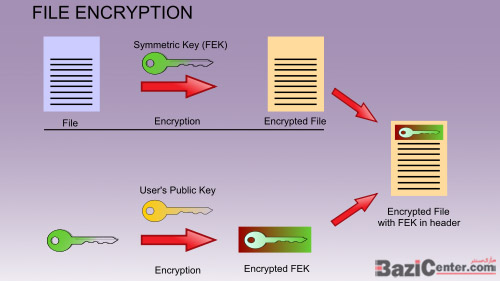

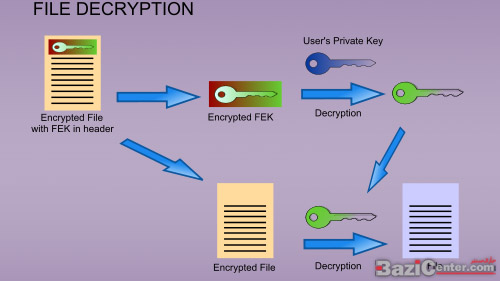

,EFS,EFS,EFS یا Encrypting File System فن آوری شرکت مایکروسافت برای رمزگذاری فایلها در سطح سیستم فایلی سیستم عامل می باشد که به همراه سیستم فایل NTFS قابل استفاده است. به این طریق هکرها یا سارقانی که از روش های مختلف به فایلهای روی کامپیوتر شما دسترسی داشته باشند در صورتی که با حساب کاربری شما وارد نشده باشند نخواهند توانست فایلهای شما را اجرا کنند یا بخوانند.

شیوه کار بدین صورت است که ابتدا فایل با یک کلید متقارن که File Encryption Key یا به اختصار FEK نام دارد رمزگذاری می شود. سپس خود کلید ایجاد شده نیز با یک کلید نامتقارن RSA جدید -که طبق تعاریف قبلی شامل جفت کلید عمومی و خصوصی می شود- رمزگذاری شده و در بخش Header فایل رمز گذاری شده قرار می گیرد. مطابق الگوریتم RSA، کلید FEK توسط کلید عمومی ساخته شده رمزگذاری شده و با کلید خصوصی کاربر هم قابل رمزگشایی خواهد بود., ,

, ,الگوریتم های پیش فرض بکار گرفته شده در ساخت FEK در ویندوزهای قبل از ویندوز 7 همان AES است اما در خود ویندوز 7 و ویندوز Server 2008 R2 از ترکیبی از الگوریتم های AES,SHA و ECC پشتیبانی می شود.,BitLocker Drive Encryption,BitLocker Drive Encryption,

,الگوریتم های پیش فرض بکار گرفته شده در ساخت FEK در ویندوزهای قبل از ویندوز 7 همان AES است اما در خود ویندوز 7 و ویندوز Server 2008 R2 از ترکیبی از الگوریتم های AES,SHA و ECC پشتیبانی می شود.,BitLocker Drive Encryption,BitLocker Drive Encryption, ,یک ابزار رمزگذاری دیسک کامل می باشد که در نسخه های Ultimate و EnterPrise از ویندوزهای Vista/7 و نسخه های ویندوز Serever 2008/2008 R2 قابل دسترسی می باشد.این امکان نیز برای حفاظت از داده ها به شیوه رمزنگاری استوار است و از الگوریتم AES به همراه افزونه CBC آن برای امنیت بیشتر بهره گیری می کند. CBC یا Cipher-Block Chaning به زبان علمی کلید اولیه را تقسیم کرده و هر بخش را قبل از رمزگذاری مجزا با کلید رمزگذاری شده بخش قبلی XOR یا ⊕(عملیات منطقی)می کند.,بررسی مجدد گزینه های امنیتی,بررسی مجدد گزینه های امنیتی,ممکن است بعضی از این نکته ها را پیش از این خوانده باشید یا بدانید اما برای اطمینان بهتر است این گزینه ها را یکبار دیگر مرور کنید:

,یک ابزار رمزگذاری دیسک کامل می باشد که در نسخه های Ultimate و EnterPrise از ویندوزهای Vista/7 و نسخه های ویندوز Serever 2008/2008 R2 قابل دسترسی می باشد.این امکان نیز برای حفاظت از داده ها به شیوه رمزنگاری استوار است و از الگوریتم AES به همراه افزونه CBC آن برای امنیت بیشتر بهره گیری می کند. CBC یا Cipher-Block Chaning به زبان علمی کلید اولیه را تقسیم کرده و هر بخش را قبل از رمزگذاری مجزا با کلید رمزگذاری شده بخش قبلی XOR یا ⊕(عملیات منطقی)می کند.,بررسی مجدد گزینه های امنیتی,بررسی مجدد گزینه های امنیتی,ممکن است بعضی از این نکته ها را پیش از این خوانده باشید یا بدانید اما برای اطمینان بهتر است این گزینه ها را یکبار دیگر مرور کنید:

1-همیشه و در هر شرایطی بکارگیری یک آنتی ویروس معتبر بعد از نصب سیستم عامل خود روی PC را فراموش نکنید. استفاده از نسخه های غیر قانونی و غیر اصل اینگونه نرم افزارهای امنیتی در بیشتر موارد باعث از کار افتادن تمام یا بخشی از قابلیتهای آن بسته نرم افزاری خواهد شد و ممکن است حتی در این مورد اخطاری از برنامه ی مذکور هم دریافت نکنید یا در صورت دریافت به آن توجه نکنید.

2- همیشه بسته نرم افزار امنیتی یا آنتی ویروس و سیستم عامل خود را بروز نگه دارید. اهمیت بروز رسانی مداوم این ابزارها بیشتر از آن چیزیست که اغلب کاربران به آن واقف باشند یا اهمیت دهند. همیشه و بطور روز افزون نرم افزارها ی مخرب و کرم ها و تروجانهای اینترنتی بصورت تصاعدی منتشر می شوند و سایتهایی که خود منشا انتشار آنها باشند یا قربانی منبع انتشار دیگری شده باشند در لیست سیاه آنتی ویروسها قرار می گیرند. عدم بروز رسانی ممکن است سیستم را در برابر این عوامل آسیب پذیر سازد. عدم بروز رسانی سیستم عامل نیز حفره های امنیتی کشف شده سیستم را در برابر هکرها یا کدهای مخرب بی دفاع نگه می دارد. بروز رسانی مرورگرهای خود را نیز فراموش نکنید، جدیدترین نسخه ها همیشه در مقابل تهدیدات امنیتی مصونیت بیشتری دارند.

3-برای بالابردن سطح امنیت اطلاعات شخصی، مدارک و اسناد و داده های حساس خود آنها را توسط یک ابزار رمزگذاری محافظت نمایید.یکی از بهترین ابزارها و نمونه ی رایگان آن در همین مقاله معرفی شد. این کار را حتی با داده های پشتیبان خود بر روی درایوهای قابل حمل و دیسکهای فلش نیز انجام دهید تا در صورت سرقت یا مفقود شدن، اطلاعات آنها قابل استفاده نباشد.

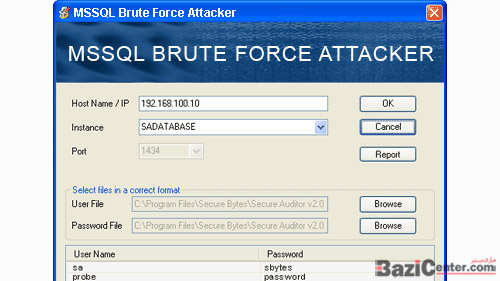

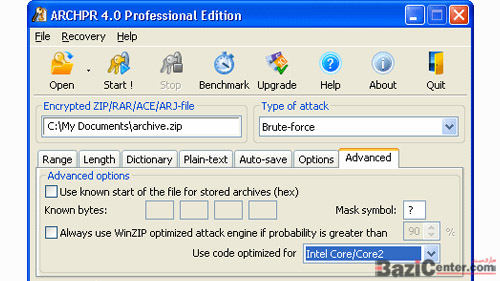

4-رمز های ورودی خود در برنامه های مختلف را تا حد امکان طولانی تر انتخاب کنید و تا حد امکان از ترکیب حروف ، اعداد و کارکترهای خاص مانند ! %و @ استفاده کنید تا در برابر حملات دیکشنری و Brute Force غیر قابل تشخیص و ایمن تر باشند. استفاده از شیوه های رمز گذاری طولانی تر و با ترجیح کلیدهای 128 و 256 بیتی نیز توصیه می شود.

, ,در حملات نوع دیکشنری نفوذگر سعی می کند رمز مورد نظر را با تکیه بر مرجعی غنی از کلمات و عبارات رایج در بین کاربران و لغات مورد آزمایش قرار دهد و در روش Brute Force نیز برنامه ی مخرب سعی می کند تمام حالتهای ممکن در ایجاد رمز کلید را به ترتیب امتحان کند تا به کلید مورد نظر دسترسی پیدا کند. واضح است که در این روشها هر چه کلید پیچیده تر و طولانیتر باشد امکان شکسته شدن آن کمتر است. ابزارهای بکار گیری این روشها نیز به وفور در اینترنت قابل دسترسیست.,

,در حملات نوع دیکشنری نفوذگر سعی می کند رمز مورد نظر را با تکیه بر مرجعی غنی از کلمات و عبارات رایج در بین کاربران و لغات مورد آزمایش قرار دهد و در روش Brute Force نیز برنامه ی مخرب سعی می کند تمام حالتهای ممکن در ایجاد رمز کلید را به ترتیب امتحان کند تا به کلید مورد نظر دسترسی پیدا کند. واضح است که در این روشها هر چه کلید پیچیده تر و طولانیتر باشد امکان شکسته شدن آن کمتر است. ابزارهای بکار گیری این روشها نیز به وفور در اینترنت قابل دسترسیست., ,برای مثال کلیدی که 8 بیتی باشد می تواند 2 به توان 8 حالت مختلف یعنی 256 ترکیب باینری داشته باشد و به سرعت توسط الگوریتم Brute Force قابل گشایش است در حالی که یک کلید 256 بیتی 2 به توان 256 حالت مختلف یعنی 1.1579208923731619542357098500869e+77 ترکیب دارد و حتی با بکارگیری سریعترین ابر رایانه های امروزی برای پردازش آن نیز نمی توان با صرف سالها به کلید مورد نظر دست یافت حتی اگر محدودیتهای محاسباتی چنین عدد بزرگی را هم در نظر نگیریم. بنابراین می توان دریافت که چرا کلیدهای متقارن 128 بیت به بالا را کلیدهای ایمن محسوب می کنند.

,برای مثال کلیدی که 8 بیتی باشد می تواند 2 به توان 8 حالت مختلف یعنی 256 ترکیب باینری داشته باشد و به سرعت توسط الگوریتم Brute Force قابل گشایش است در حالی که یک کلید 256 بیتی 2 به توان 256 حالت مختلف یعنی 1.1579208923731619542357098500869e+77 ترکیب دارد و حتی با بکارگیری سریعترین ابر رایانه های امروزی برای پردازش آن نیز نمی توان با صرف سالها به کلید مورد نظر دست یافت حتی اگر محدودیتهای محاسباتی چنین عدد بزرگی را هم در نظر نگیریم. بنابراین می توان دریافت که چرا کلیدهای متقارن 128 بیت به بالا را کلیدهای ایمن محسوب می کنند.

5-برای بررسی امنیت رمز عبور خود می توانید آن را با ابزارهای مختلفی که برای آزمایش امنیت آنها ساخته شده اند امتحان کنید. یکی از این ابزارها در سایت howsecureismypassword.net پیدا کنید. جوابی که می گیرید مدت زمان احتمالی ممکن برای محاسبه و لو رفتن رمز انتخابی شما می باشد.

6-تنظیمات امنیتی حساب های کاربری ایمیل ها و سایتهای اجتماعی خود را به دقت تنظیم کنید. در تنظیمات سرویسهای ایمیل مانند Gmail،Yahoo و Hotmail گزینه هایی برای بهره گیری از اتصال رمزگذاری شده SSL وجود دارد که ممکن است بصورت پیش فرض فعال شده باشد یا اختیار آن به کاربر داده شده باشد، بهرحال تحت هر شرایط گزینه مربوط به فعالسازی HTTPS را فعال کنید.

, ,در مورد شبکه های اجتماعی نیز علاوه بر فعالسازی SSL باید گزینه های مربوط به حریم شخصی یا privacy settings را مورد بازبینی قرار دهید و کمترین دسترسی را برای کاربران و دوستان و کاربران دیگر خود برای دیدن اطلاعات شخصی خود تنظیم کنید.

,در مورد شبکه های اجتماعی نیز علاوه بر فعالسازی SSL باید گزینه های مربوط به حریم شخصی یا privacy settings را مورد بازبینی قرار دهید و کمترین دسترسی را برای کاربران و دوستان و کاربران دیگر خود برای دیدن اطلاعات شخصی خود تنظیم کنید.

7-در صورت برقراری ارتباط با سیستمهای اداری شرکت یا سازمان خود از طریق VPN تا حد امکان گزینه های امنیتی سیستم Server برای این ارتباط را فعال کنید و نوعی از Encryption را برای آن پیش فرض کنید. در صورت امکان از شیوه SSTP برای ارتباط VPN استفاده کنید.

مراجع مقاله:

1-http://en.wikipedia.org

2- http://www.Microsoft.com

3-http://www.evsslcertificate.com

4- http://www.Google.com

5- http://www.verisign.com

6- http://www.torproject.org

7- http://www.Tomshardware.com

8-http://www.truecrypt.org